Malware e ingeniería social, la evolución del virus informático

miércoles 16 de junio de 2021 - 09:06 GMT+0000

El término “virus informático” se acuñó debido a que las amenazas para los sistemas informáticos se presentaron originalmente con mecanismos de infección y acción similares a las de los virus biológicos. Se necesita un vector de infección adecuado y un punto de entrada o debilidad en el sistema (organismo) para poder colonizar al huésped, provocando un efecto no deseado en el funcionamiento del mismo. A lo largo de los años, al igual que los virus humanos evolucionan y mutan para aprovechar nuevas vías de acceso y fallos en el sistema inmunológico, el malware tecnológico evoluciona y se adapta para seguir medrando en los equipos de los usuarios.

Centrándonos en los dos aspectos fundamentales de proliferación del malware, el vector de infección y la puerta de entrada al sistema, podemos identificar fácilmente dos agentes facilitadores en la propagación de las epidemias tecnológicas: el amplio uso de Internet (vector de entrada) y los fallos en las aplicaciones (vulnerabilidades). La mejora en la seguridad global de Internet es una asignatura pendiente en la que se tardará algún tiempo en apreciar una mejora significativa, exceptuando las redes corporativas que aplican políticas de seguridad y preventivas; en general, los usuarios están expuestos a multitud de amenazas que de forma diaria ponen en peligro no sólo los sistemas, sino la información que almacenan. Acceder o recibir información de Internet supone intrínsecamente un riesgo para nuestros datos y sistemas tecnológicos (ordenadores, móviles, tabletas, cámaras IP, frigoríficos, etc.).

Puesto que no se puede evitar el vector de infección (queremos seguir utilizando Internet), veamos cómo se puede reducir el riesgo. Siguiendo con el símil del organismo biológico, podríamos limitar las debilidades y fortalecer el sistema inmunológico. Esto se traduce en el mundo tecnológico en mantener una correcta higiene en los sistemas, realizando configuraciones y actualizaciones periódicas y habilitando las opciones de seguridad recomendadas. Además, podemos hacer uso de aplicaciones específicas que comprueban o mejoran la seguridad del entorno, lo que permite automatizar las configuraciones recomendadas y ser conscientes del “estado de salud” de nuestros equipos.

El principal problema con esta aproximación es que la evolución tecnológica hacia el uso masivo de dispositivos móviles en sustitución del ordenador tradicional y el rápido avance del Internet de las Cosas (IoT) y los dispositivos conectados ha trastocado el paradigma clásico de los esquemas de seguridad basados en las actualizaciones preventivas. Millones de dispositivos Android (teléfonos móviles, tabletas, miniordenadores -tv boxes-, etc.) con versiones de sistema operativo de hace tan sólo tres años, o incluso menos si contamos las versiones específicas de fabricantes que no disponen de una política de actualizaciones periódicas, son un peligro para los datos y la ciberseguridad de sus usuarios debido a que no reciben actualizaciones de seguridad para vulnerabilidades críticas. Si a esto se añade que cada vez se descubren más casos de fabricantes que, intencionadamente o no, incorporan malware en sus dispositivos; el panorama de la seguridad de los dispositivos y los datos de los usuarios de cara al futuro es bastante desolador.

Si no se puede eliminar el vector de entrada (Intenet), ni las vulnerabilidades (falta de actualizaciones), qué recursos le quedan al usuario para maximizar la seguridad (en ningún caso se podrá garantizar por lo expuesto anteriormente). Principalmente aplicar el sentido común y el principio de precaución, lo que se traduce en una serie de recomendaciones básicas:

- Utilizar equipamiento, sistemas operativos y aplicaciones actualizadas y respaldadas por empresas reputadas que se preocupen de la seguridad y dispongan de un periodo de soporte razonable.

- Mantener una política de actualizaciones periódicas y renovación de sistemas operativos y aplicaciones.

- No instalar aplicaciones de fuentes desconocidas o poco confiables.

- Desconfiar sistemáticamente de mensajes de correo electrónico o páginas web que nos soliciten datos personales cuando no podamos verificar el remitente o la veracidad del contenido.

- Ser extremadamente cauto y desconfiado respecto a los accesos a Internet, la instalación de aplicaciones y el almacenamiento de credenciales de seguridad.

- Habilitar mecanismos de autorización avanzados cuando sea posible, por ejemplo en los servicios de Google.

- Preocuparse por la seguridad y privacidad de los datos. Internet probablemente haya supuesto el catalizador de una evolución sin parangón en el acceso a la información y en la forma de relacionarse y trabajar, “Internet is not evil”. Pero es importante conocer y ser consciente de los riesgos que puede acarrear hacer un uso inapropiado o inadecuado de esta herramienta o de los medios de acceso a la misma; por dejación, inacción, ignorancia o desidia.

¿Por qué no aparecen los antivirus en los apartados anteriores? El antivirus, aunque el término más adecuado es antimalware ya que normalmente afronta los problemas de seguridad de forma global y no centrado únicamente en los virus, tiene en ocasiones un efecto contraproducente en el usuario de estas soluciones. Crea una sensación de falsa seguridad ya que el mensaje comercial es algo similar a la “protección total”; una barrera mágica infranqueable para las amenazas de Internet. Esta afirmación, asentada en la mente del usuario, es falsa; las medidas de protección y precaución relacionadas anteriormente probablemente protegen más la integridad de un equipo que el mejor de los antivirus. Un buen antimalware puede ser una buena ayuda para sellar las grietas en la seguridad de un sistema y una ayuda a los usuarios menos hábiles técnicamente para mantener una configuración de seguridad adecuada; pero de nada servirá si trabajamos de forma inconsciente y temeraria. ¿Cuál es el mejor antivirus? Evidentemente depende de las circunstancias, pero un buen sitio para empezar a explorar las opciones disponibles son las herramientas gratuitas recomendadas por la Oficina de Seguridad del Internauta.

Llegados a este punto habremos incrementado enormemente la seguridad de nuestra información y equipos, pero aún así hay que ser conscientes de que la seguridad total no existe; siempre habrá resquicios y vulnerabilidades que un atacante avezado puede aprovechar para colarse en nuestros sistemas. Gracias a la ingeniería social se puede manipular a las personas para que voluntariamente ofrezcan información confidencial o instalen aplicaciones fraudulentas o malintencionadas que escapen a las capas de seguridad con las que revestimos nuestros ordenadores. A fin de cuentas un usuario puede saltarse todas las advertencias de seguridad si cree que es lo que debe hacer para un fin concreto. Otra amenaza imparable son los cada vez más habituales ataques de día 0 (0-day attack), en los que se aprovecha una vulnerabilidad recientemente descubierta y aún no subsanada para infiltrarse en un sistema. Estos ataques son difíciles de prevenir porque se trata de identificar y evitar el uso de un vector desconocido por lo que en muchas ocasiones tienen bastante éxito como mecanismo de infiltración en sistemas.

Podemos afirmar que el mejor consejo en relación a la seguridad que podemos ofrecerle a una persona no es instalar una u otra aplicación para proteger totalmente sus equipos; hay que realizar configuraciones y actualizaciones periódicas, habilitar las opciones de seguridad recomendadas, aplicar el sentido común y el principio de precaución, y ser plenamente consciente de que la seguridad y privacidad de los datos empieza por nuestras propias decisiones y acciones.

Recursos de seguridad:

Oficina de seguridad del internauta (OSI)

Instituto Nacional de Ciberseguridad (INCIBE)

CERT de Seguridad e Industria (CERTSI)

El Centro Nacional para la Protección de las Infraestructuras Críticas (CNPIC)

Comprobación de la presencia de cuentas de correo en bases de datos de Hackers

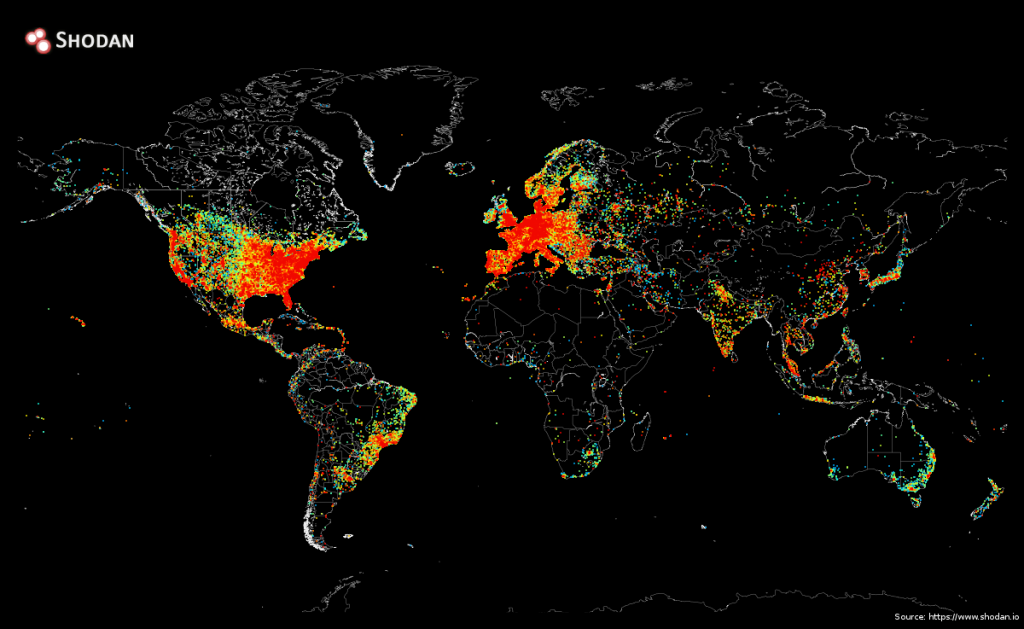

Para apreciar la dimensión del problema de seguridad que afecta a millones de dispositivos sin que sus usuarios o gestores en muchos casos sean conscientes de ello, se puede consultar en esta página web (Shodan) dispositivos que están accesibles de forma directa desde Internet, lo que significa que ofrecen un vector de acceso para explotar vulnerabilidades o debilidades de seguridad. En este directorio no sólo encontramos cámaras IP u otra electrónica de consumo, sino incluso sistemas de control industrial con el acceso por defecto habilitado.

El Servicio TIC implementa y gestiona en la ULL varios mecanismos y políticas de seguridad de carácter global para ayudar a proteger los activos TIC de la universidad, tanto generales como individuales.

- El sistema de filtrado (cortafuegos/firewal) y monitorización del tráfico desde/hacia Internet.

- Los mecanismos multicapa de seguridad de los sistemas de gestión universitaria y servicios TIC.

- Las políticas preventivas de monitorización de recursos de almacenamiento, procesamiento y almacenamiento.

- La detección de patrones sospechosos en el tráfico de red.

- Las políticas de copia de seguridad y retención de datos.

- Las infraestructuras del Centro de Proceso de Datos orientadas hacia la protección física y la continuidad de servicio.

- La implementación de redes privadas virtuales para la verificación y protección del acceso a sistemas sensibles y/o críticos.

- Las políticas de configuración, uso y acceso de los ordenadores que se utilizan para la gestión universitaria.

- Los mecanismos de filtrado de contenidos sospechosos o maliciosos en servicios como el correo electrónico.

En general la seguridad es una prioridad para la implementación de servicios TIC en la ULL, lo que puede resultar en ocasiones molesto para los usuarios de los mismos, por lo que siempre pedimos comprensión e intentamos explicar adecuadamente el difícil compromiso que debe existir entre la flexibilidad-facilidad de uso y la seguridad.

La seguridad de una organización no puede garantizarse al 100%, incluso aproximarse a esta medida comprometería seriamente el funcionamiento de la misma ya que requeriría importantes inversiones y políticas altamente restrictivas. La seguridad siempre va a depender del eslabón más débil, ya sean los sistemas, las aplicaciones, los servicios o el usuario final. Es importante que el usuario sea consciente de esta responsabilidad compartida, ya que podría comprometer los servicios TIC o los datos de una organización; por medio de ingeniería social, por desconocimiento, inadvertidamente o de forma maliciosa. En este sentido apelamos a su sentido de la responsabilidad para entre todas/os hacer una ULL más segura.

Si tiene cualquier consulta relacionada con las políticas y mecanismos de seguridad TIC de la ULL o con la configuración de seguridad de su equipo informático puede trasladarla al STIC a través del Portal de Soporte.